IoT (I): Qué es IoT y cuáles son sus riesgos

Vehículos, juguetes, relojes, robots de cocina, pulseras, pulsómetros, tensiómetros, robots aspiradores, altavoces y televisiones son solo algunos ejemplos de objetos cuya conexión a Internet se ha asumido en unos pocos años, simplemente añadiéndoles el adjetivo “inteligentes”. Es el Internet de las cosas, comúnmente conocido por su acrónimo en inglés IoT, y que junto a Inteligencia Artificial, Big Data y 5G conforman el grupo de las grandes tecnologías interrelacionadas que mayor impacto van a tener el futuro próximo. En la mayoría de los casos, el funcionamiento de estos dispositivos implica tratamientos de datos personales por lo que los riesgos inherentes deben ser identificados y gestionados.

En el Dictamen 8/2014 del Grupo de Trabajo del Artículo 29, ahora Comité Europeo de Protección de Datos, se define IoT como aquella infraestructura en la que múltiples sensores incorporados a dispositivos comunes y cotidianos (objetos) registran, someten a tratamiento, almacenan y transfieren datos e interactúan con otros dispositivos o sistemas haciendo uso de sus capacidades de conexión en red. En muchos casos, dichos objetos están asociados a identificadores únicos y tratan datos personales.

En el caso del uso de dispositivos IoT en el ámbito personal o doméstico que realicen tratamientos de datos personales, el RGPD también aplica a las personas responsables o encargadas del tratamiento que proporcionen los medios para tratar datos personales relacionados con tales actividades personales o domésticas (Considerando 18).

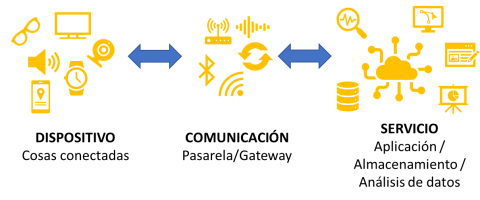

Las soluciones IoT poseen unas funcionalidades muy variadas y están muy diferenciadas, aun así, podemos definir de forma genérica una arquitectura en 3 capas diferenciadas en las que se pueden llevan a cabo diversas operaciones de tratamiento de datos personales.

La primera capa se refiere al dispositivo u objeto, diseñado específicamente para realizar 4 funciones básicas: capturar datos, procesarlos, comunicarlos e interactuar. A efectos de tratamientos de datos personales, en esta capa se realizan principalmente operaciones de captura de datos personales. En aquellos casos en los que todas las fases del tratamiento de datos personales se desarrollen localmente en la capa de dispositivo y no intervengan el resto de las capas, el tratamiento quedaría enmarcado en la excepción doméstica del RGPD, al no intervenir otros actores fuera del dispositivo de la persona usuaria.

La segunda capa es la comunicación: posibilita el intercambio de datos entre la capa de dispositivo y la capa de servicio, o el intercambio de datos entre varios dispositivos. Comprende toda la infraestructura que proporciona los medios que permiten esta comunicación. A efectos de tratamientos de datos personales, en esta capa se realizan principalmente operaciones de comunicación de datos personales de forma bidireccional.

La tercera capa es la de servicio o aplicación: ofrece capacidades analíticas centralizadas para el tratamiento de los datos obtenidos del despliegue de soluciones IoT. Esta capa ofrece servicio tanto a la persona usuaria del dispositivo IoT como a otros agentes que intervienen en el tratamiento de datos. Hoy en día es habitual que esta capa de servicio se ofrezca desde infraestructuras en la nube. En esta capa se realizan principalmente operaciones de procesamiento y análisis de datos personales.

Igualmente, de forma genérica se puede hablar de múltiples actores que intervienen en las soluciones IoT desde cada una de las capas anteriores o desde varias de ellas. Por ejemplo, fabricantes e integradores de dispositivos IoT, desarrolladores de soluciones IoT, proveedores de servicios en la nube, plataformas de datos, desarrolladores de sistema operativo, operadores de telecomunicaciones, plataformas de redes sociales, sector publicidad, etc. En función de cómo intervengan en los tratamientos de datos personales, pueden adquirir roles de persona responsable o encargadas de tratamientos en el ámbito del RGDP y dichos roles deben estar perfectamente identificados para determinar las responsabilidades de cada uno de ellos.

Las categorías de datos personales tratados por dispositivos IoT son muy amplias, desde datos básicos de contacto hasta geolocalización, hábitos de uso de internet, intereses, datos fisiológicos como el ritmo cardiaco o la temperatura corporal, imágenes, voz, y un largo etcétera. En cuanto al origen de los datos, se puede establecer una clasificación común para cualquier dispositivo IoT: datos facilitados, datos observados, datos derivados y datos inferidos.

A menudo las personas usuarias son conscientes del tratamiento de datos que ellos mismos facilitan (facilitados) o que son captados (observados) por el dispositivo IoT a través de sus sensores. Sin embargo, la posibilidad de tratar datos personales derivados o datos inferidos es en general más desconocida para las personas usuarias. Datos derivados son aquellos que se obtienen a través del procesamiento de los datos obtenidos y facilitados. Datos inferidos son aquellos obtenidos a partir del procesamiento analítico de un conjunto amplio de datos entre los que se encuentran datos de múltiples personas usuarias y diversas fuentes. En estos casos entran en juego tecnologías muy complejas como Big Data, Inteligencia Artificial y privacidad de grupo, muy desconocidas para la persona usuaria media.

En la Estrategia Europea de Datos publicada en febrero de 2020 se recoge el previsible incremento en el volumen global de datos, que se verá quintuplicado desde 2018 hasta 2025, pasando de 33 zettabytes a 175 zettabytes. También se recoge el cambio en las formas en la que los datos son tratados, para predecir que en 2025 un 80% de los datos serán procesados en dispositivos IoT conectados, frente al 20% que se procesaba en 2018.

De forma no exhaustiva, los principales riesgos para la privacidad y protección de datos, algunos ampliamente tratados en el Dictamen 8/2014, se relacionan a continuación:

Revelación invasiva de pautas de comportamiento y perfiles, dado que los análisis basados en información captada en un entorno IoT hacen posible la detección de pautas de vida y comportamiento de una persona, de forma muy detallada y completa. Se produce una vigilancia potencial que puede alcanzar la esfera más privada de la vida de las personas y generar situaciones donde la expectativa de privacidad se torna en ficticia. Por ejemplo, timbres inteligentes o robots aspiradores pueden compartir datos de uso e incluso el plano de tu casa con las grandes compañías tecnológicas, o una compañía aseguradora podría conseguir información sobre los hábitos de conducción de la persona usuaria de un vehículo conectado y utilizar dichos datos en el cálculo del precio del seguro, o para denegarlo.

Falta de control y asimetría de la información, destacando las graves dificultades para que la persona interesada pueda revisar adecuadamente los datos que genera, una exposición excesiva y una falta de control que aún es mayor respecto al uso posterior de los datos, especialmente de datos derivados y datos inferidos.

La falta de transparencia unido a que los mecanismos clásicos de obtención de consentimiento no son fácilmente aplicables en algunos tipos de dispositivos IoT puede imposibilitar la obtención de un consentimiento válido o afectar seriamente a la validez de otras bases legales. Este es el caso, por ejemplo, de dispositivos de tamaño reducido, con una pantalla muy pequeña, sin altavoz y en definitiva pocas capacidades para mostrar información a la persona usuaria.

La participación de múltiples actores con diferentes roles de responsabilidad, corresponsabilidad o como personas encargadas de tratamiento aumenta el riesgo de que la “responsabilidad” se diluya o se presenten asimetrías en el nivel de cumplimiento de cada una de las partes. Por ejemplo, algunas organizaciones pueden ser más vulnerables a ataques que puedan suponer una brecha de seguridad de los datos personales. Se produce por tanto una situación de falta de control y transparencia, que se acentúa en el caso del tratamiento de datos derivados e inferidos y en usos ulteriores de los datos. Como ejemplo, podemos destacar las habituales integraciones de dispositivo inteligentes con asistentes de voz.

Los sistemas IoT afectan tanto a las personas usuarias directos de las mismas como a aquellos que en algún momento puedan encontrarse “próximos” al sistema, aunque ni siquiera tengan la intención de interactuar con el mismo. Los asistentes de voz son algunos de los dispositivos propensos a generar este riesgo, captando conversaciones no destinadas a su uso.

La falta de medidas de seguridad apropiadas en cualquiera de las capas, bien por las limitaciones de los dispositivos, bien por deficiencias en la aplicación de los principios de protección de datos desde el diseño, como carencia de cifrado en las comunicaciones, contraseñas por defecto, etc, puede tener consecuencias de diversa consideración, como por ejemplo la explotación de vulnerabilidades en el dispositivo permitiendo su manipulación remota o uso ofensivo contra otros dispositivos, o ataques directos a la capa de aplicación de pueden concretarse en una brecha de seguridad de los datos personales comprometiendo los datos personales de las personas usuarias.

Limitaciones en la posibilidad de permanecer en el anonimato cuanto se hace uso de estos servicios, por no decir imposibilidad para conseguirlo. La vinculación de los dispositivos IoT a identificadores únicos, unido a la estrecha vinculación de algunos dispositivos con las personas que los utilizan, hacen prácticamente imposible la utilización anónima de los mismos, además se potencian los riesgos de reidentificación. Por ejemplo, muchos dispositivos incluyen identificadores únicos de publicidad, como televisiones inteligentes, o requieren el registro de la persona usuaria. La vinculación de identificadores únicos en dispositivos móviles es un hecho demostrado, y estos dispositivos son ampliamente utilizados para controlar e interactuar con otros dispositivos IoT.

En otras palabras, se amplía la huella digital de las personas a la vez que gran parte de los aspectos su vida se ‘datifican’, de forma que, si se considera la cada vez mayor capacidad para correlacionar, vincular y establecer relaciones causa-efecto, el perfil que pueda construirse sobre una persona puede alcanzar una gran exactitud y profundidad, abarcando no solo aspectos parciales sino la globalidad de la persona.

La implementación de tratamientos basados en IoT precisa de modelos maduros de desarrollo que incorporen los requisitos normativos, estándares y mecanismos de certificación que garanticen un nivel de protección de los derechos y libertades de las personas interesadas. Además, del mismo modo que una persona usuaria puede disfrutar de otros servicios como electricidad o gas, sin disponer de amplios conocimientos en dichas materias, debería poder utilizar soluciones IoT con la confianza de que no van a ser una amenaza a su privacidad.

Puedes ampliar información sobre protección de datos y privacidad en Internet en el sitio web Innovación y Tecnología de esta Agencia, así como en nuestro blog:

Introducción a las tecnologías 5G y sus riesgos para la privacidad

Adecuación al RGPD de tratamientos que incorporan Inteligencia Artificial